La gestione documentale negli studi legali

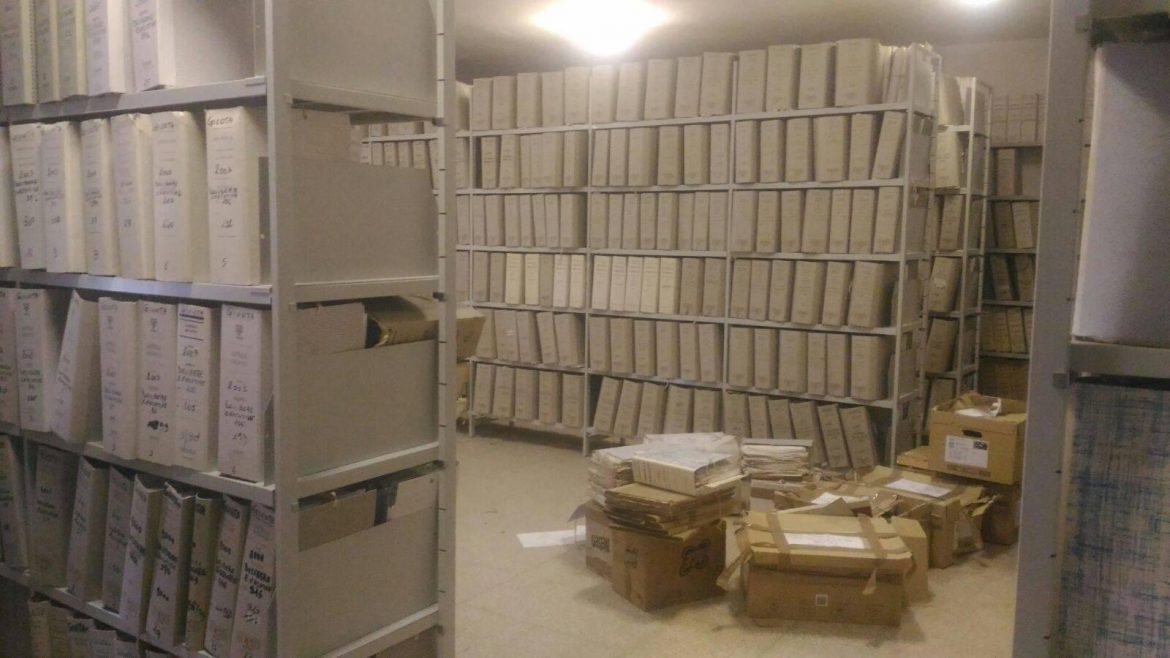

https://www.press-it.srl/wp-content/uploads/2021/08/faldoni-1024x576.jpg 1024 576 press-IT press-IT https://www.press-it.srl/wp-content/uploads/2021/08/faldoni-1024x576.jpgLa gestione documentale Carta. Carta ovunque. In ogni studio legale ci sono faldoni negli armadi, negli archivi, sulle scrivanie, persino per terra. Un singolo foglio di carta ha un costo enorme: archiviazione, aggiornamento dei faldoni con…

maggiori informazioni